Ransomware valt Android toestellen aan

- Gegevens

- Geschreven: zaterdag 14 oktober 2017 19:55

- Laatst bijgewerkt: zaterdag 14 oktober 2017 19:56

- Gepubliceerd: zaterdag 14 oktober 2017 19:55

- Geschreven door Walter

Een nieuwe soort ransomware is afgelopen week gespot in het wild op het internet. De codenaam voor deze nieuwe ransomware is DoubleLocker. Deze ransomware maakt misbruik van de toegankelijkheid functionaliteiten in het besturingssysteem van Android. De ransomware toont zichzelf telkens wanneer de gebruiker op de Home knop klikt van zijn of haar toestel.

Gebaseerd op de broncode van Svpeng banking trojan

Volgens security expert, Lukas Stefanko lijkt deze Android ransomware verdacht veel op een de Svpeng Android banking trojan. Deze trojan was weliswaar niet zo bekend, maar werd wel gekenmerkt door zijn zeer innovatieve gedrag en malware eigenschappen.

Het is dus aldus hem zeer goed mogelijk dat deze ransomware het werk is van dezelfde ontwikkelaar(s) welke destijds deze bankier trojan hebben ontwikkeld.

De ontwikkelaar van deze ransomware heeft namelijk de code gebruik uit de bankier trojan welke toestellen blokkeert en bestanden versleuteld. De bankier trojan zelf, is (nog) niet aanwezig in de ransomware code.

Dit is overigens de eerste ransomware voor Android die gebruik maakt van een veiligheidslek in de Toegankelijkheid functionalist van Android.

DoubleLocker past de toegangscode aan en versleuteld de data. (foto’s, app-berichten, documenten)

Nadat de ransomware admin rechten heeft verkregen via de toegankelijkheid functionaliteit van Android, begint de ransomware met het veranderen van de toegangscode naar een willekeurige combinatie en start het de versleuteling van alle bestanden op het toestel.

Nogmaals willen we benadrukken aan jou hoe belangrijk een back-up eigenlijk is in deze tijd. Vroeger had je natuurlijk te maken met crashes, virus- infecties en andere zaken maar de kans dat je besmet raakt met ransomware als onschuldige gebruiker is vandaag nog groter dan deze eerder genoemde scenario’s.

Wij zullen in de komende tijd meer aandacht proberen te besteden aan een artikel en informatie over hoe je eenvoudig een back-up maakt van je belangrijke data op je Android telefoon, vooral foto’s. Waarbij lettende op de maandelijkse kosten van zo’n backup.

Hoe kan je toch bij je bestanden komen?

ESET heeft het volgende advies gepubliceerd over deze ransomware:

Het enige zinnige dat je nog kunt doen is fabrieksherstel uitvoeren op het toestel. De data is verloren.”

Voor toestellen die zijn ge-root is er echter nog een andere mogelijkheid om langs de PIN vergrendeling te komen zonder een fabrieksherstel. Hiervoor dient het toestel wel voordat de infectie heeft plaatsgevonden in debugging mode gezet zijn.

Gebruikers kunnen vervolgens via ADB het systeembestand waarin de pincode staat opgeslagen verwijderen. Let wel op, ook deze methode biedt geen uitkomst voor data recovery! Alle data is helaas versleuteld en daarmee verloren.

Hoe kun je besmetting met deze ransomware voorkomen?

Het voorkomen van deze ransomware is in principe goed te doen. De ransomware komt niet zomaar op je telefoon en gebruikt geen zero-day lek in de Android software. Maar dit maakt hem helaas niet ongevaarlijk. Wat kun je nu als gebruiker van Android met Samsung of een ander merk het beste doen om deze ransomware te voorkomen?

- Installeer geen applicaties uit onbekende bronnen. En controleer of dit uit staat in jouw telefoon.

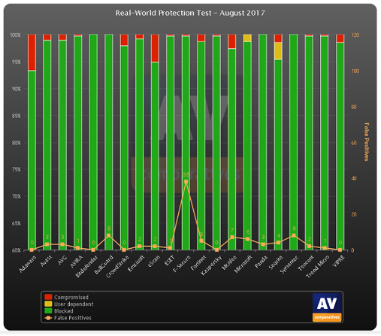

- Installeer een virusscanner of internet security pakket, als Kasperksy, Bitdefender, Avast of ESET antivirus op je telefoon. Vaak kun je indien je een betaald pakket hebt, de licentie (gratis) uitbreiden naar je telefoon.

- Klik niet overal zomaar op doorgaan en lees waar de applicatie toegang tot wil hebben.

- Bezoek je een website die vraagt om je telefoon schoon te maken of een melding? Klik deze direct weg en sluit de browser app direct af!

De beste virusscanner bestaat.

De beste virusscanner bestaat.